Lahat ng Kailangan Mong Malaman Kapag Nahawa ang Mac ng Bagong Silver Sparrow Malware (04.28.24)

Kung sa tingin mo ay ligtas ang iyong Mac mula sa malware, mag-isip ulit. Ang mga may-akda ng malware ay naging sanay sa pagsasamantala sa mga kahinaan ng iba't ibang mga platform, kabilang ang macOS. Kitang-kita ito sa nakaraang mga impeksyon sa malware na naka-target sa mga Mac, kasama ang Shlayer malware at ang Nangungunang Mga Resulta sa malware. natuklasan ang isang bagong macOS malware na nahawahan ng higit sa 40,000 Macs sa buong mundo. Ang bagong banta na ito ay pinangalanang Silver Sparrow. Ayon sa Malwarebytes, ang malware ay kumalat sa 153 na mga bansa, kasama ang Estados Unidos, United Kingdom, Canada, France, at Germany na may pinakamataas na konsentrasyon. Hindi malinaw kung ilan sa mga 40,000 na ito ang mga M1 Mac at hindi namin alam kung eksakto kung ano ang hitsura ng pamamahagi.

Nabanggit ng mga mananaliksik na kahit na ang Silver Sparrow ay nagbigay ng isang makatuwirang seryosong banta sa apektadong aparato, hindi ito nagpapakita ng nakakahamak na pag-uugali na madalas na inaasahan mula sa karaniwang macOS adware. Ginagawa nitong mas nakakagambala ang malware sapagkat walang ideya ang mga eksperto sa seguridad kung ano ang idinisenyo na gawin ang malware. Sa pagsisiyasat, ang pilak ng Silver Sparrow macOS malware ay hindi kailanman naghahatid ng isang nakakahamak na kargamento sa mga nahawaang aparato, ngunit binalaan nila ang mga apektadong gumagamit ng Mac na nagtataglay pa rin ito ng mga makabuluhang peligro sa kabila ng pagtulog nito.

Bagaman hindi napagmasdan ng mga mananaliksik ang Silver Sparrow na naghahatid ng mga karagdagang nakakahamak na kargamento, ang pagiging tugma ng chip ng M1, abot ng pandaigdigan, mataas na rate ng impeksyon, at pagkahinog sa pagpapatakbo ay ginagawang makatuwirang seryosong banta ang Silver Sparrow. Natuklasan din ng mga eksperto sa seguridad na ang Mac malware ay katugma sa parehong mga processor ng Intel at Apple Silicon.

Narito ang isang magaspang na timeline ng ebolusyon ng Silver Sparrow malware:- August 18, 2020: Ang bersyon ng Malware 1 (bersyon na hindi M1) callback domain api.mobiletraits [.] Com nilikha

- August 31, 2020: Ang bersyon ng Malware 1 (hindi M1 na bersyon) ay isinumite sa VirusTotal

- Setyembre 2, 2020: nakita ang bersyon.json file sa pagpapatupad ng bersyon 2 ng malware na isinumite sa VirusTotal

- Disyembre 5, 2020: Nilikha ang domain ng callback na bersyon 2 (bersyon na M1) ng callback domain na api.spesyalidad com nilikha

- Enero 22, 2021: PKG file bersyon 2 (naglalaman ng isang M1 binary) na isinumite sa VirusTotal

- Enero 26, 2021: Nakita ng Red Canary ang bersyon ng Silver Sparrow malware 1

- Pebrero 9, 2021: Nakita ng Red Canary ang bersyon ng Silver Sparrow malware 2 (bersyon ng M1)

Ang firm ng seguridad na Red Canary ay natuklasan ang bagong malware, na tina-target ang mga Mac na nilagyan ng mga bagong processor ng M1. Ang malware ay pinangalanang Silver Sparrow, at gumagamit ng macOS Installer Javascript API upang magpatupad ng mga utos. Narito ang kailangan mong malaman.

Walang sigurado na nakakaalam. Kapag sa isang Mac Silver Sparrow ay kumokonekta sa isang server minsan sa isang oras. Nag-aalala ang mga mananaliksik sa seguridad na maaari itong maging handa para sa isang pangunahing pag-atake.

Ang kumpanya ng seguridad na si Red Canary ay naniniwala na, habang ang Silver Sparrow ay naghahatid na ng isang nakakahamak na kargamento, maaari itong magdulot ng isang seryosong seryosong banta.

Ang malware ay naging kapansin-pansin dahil tumatakbo ito sa M1 chip ng Apple. Hindi kinakailangang ipahiwatig na partikular na target ng mga kriminal ang M1 Macs, sa halip ay iminumungkahi nito na ang parehong M1 Macs at Intel Macs ay maaaring mahawahan.

Ano ang nalalaman na ang mga nahawaang computer ay makipag-ugnay sa isang server minsan sa isang oras , kaya maaaring ito ay isang uri ng paghahanda para sa isang pangunahing pag-atake.Ginagamit ng malware ang Mac OS Installer Javascript API upang magpatupad ng mga utos. tukuyin kung paano humantong sa anumang karagdagang mga utos, at sa gayon ay hindi pa rin alam kung hanggang saan ang pagbabanta ng Silver Sparrow. Gayunman, naniniwala ang kumpanya ng seguridad na ang malware ay seryoso.

Sa kabila ng serbisyo sa notaryo ng Apple, matagumpay na na-target ng mga developer ng macOS malware ang mga produkto ng mansanas, kasama na ang mga gumagamit ng pinakabagong ARM chip tulad ng MacBook Pro, MacBook Air, at Mac Mini. nangunguna ”na mekanismo ng proteksyon ng gumagamit sa lugar ngunit ang banta ng malware ay patuloy na muling paglabas.

Sa katunayan, tila na ang mga aktor ng banta ay nauna na sa laro, na tina-target ang M1 chips sa kanilang kamusmusan. Ito ay sa kabila ng maraming lehitimong mga developer na hindi na-port ang kanilang mga aplikasyon sa bagong platform.

Ang Silver Sparrow macOS malware ay nagpapadala ng mga binary para sa Intel at ARM, ginagamit ang AWS at Akamai CDN Ang mga pagpapatakbo ni Sparrow sa "Pakpak ng Silver Sparrow's pakpak: Paglabas ng macOS malware bago ito tumagal ng paglipad" post sa blog.

dinisenyo ang binary para sa M1 Macs.Ang macOS malware ay naka-install sa pamamagitan ng mga pakete ng installer ng Apple na pinangalanang "update.pkg" o "updater.pkg."

Kasama sa mga archive ang JavaScript code na tumatakbo bago magpatupad ang pag-install ng script, na hinihimok ang gumagamit na payagan isang programa na "tukuyin kung maaaring mai-install ang software."

Kung tatanggapin ng gumagamit, ang JavaScript code ay nag-i-install ng isang script na pinangalanang verx.sh. Ang pagpapalaglag sa proseso ng pag-install sa puntong ito ay walang saysay dahil ang sistema ay nahawahan na, ayon sa Malwarebytes.

Kapag na-install, nakikipag-ugnay ang script sa isang command at control server bawat oras, sinusuri ang mga utos o binary upang maisagawa.

Ang command at control center ay tumatakbo sa Amazon Web Services (AWS) at Akamai content delivery network (CDN) infrastructure. Sinabi ng mga mananaliksik na ang paggamit ng ulap na imprastraktura ay ginagawang mas mahirap upang hadlangan ang virus.

Nakakagulat, hindi nakita ng mga mananaliksik ang paglalagay ng pangwakas na kargamento, kaya't naging misteryo ang pangwakas na layunin ng malware.

Napansin nila na marahil ang malware ay naghihintay para sa ilang mga kundisyon na matugunan. Katulad nito, maaari nitong makita ang pagsubaybay ng mga mananaliksik sa seguridad, sa gayon ay maiwasan ang pagdeploy ng nakakahamak na kargamento. ! "

Pinangalanan sila ng mga mananaliksik na" bystander binaries "dahil hindi sila nagpakita ng anumang nakakahamak na pag-uugali. Bilang karagdagan, ang macOS malware ay may mekanismo upang alisin ang sarili nito, na idaragdag sa mga nakaw na kakayahan nito.

Gayunpaman, napansin nila na ang tampok na pag-aalis ng sarili ay hindi kailanman ginamit sa alinman sa mga nahawaang aparato. Naghahanap din ang malware ng img URL na na-download mula sa pag-install. Nagtalo sila na nais ng mga developer ng malware na subaybayan kung aling pamamahagi ng channel ang pinakamabisang.

Hindi maisip ng mga mananaliksik kung paano naihatid ang malware ngunit ang mga posibleng channel ng pamamahagi ay may kasamang pekeng mga pag-update ng flash, pirated software, nakakahamak na ad, o lehitimong mga app. nasa amin upang ipagtanggol laban sa kanilang mga taktika, kahit na ang mga taktika na iyon ay hindi ganap na malinaw. Iyon ang sitwasyon sa Silver Sparrow, ang bagong nakilala na malware na nagta-target ng macOS. Sa kasalukuyan, hindi ito mukhang labis na nakakagawa ng labis, ngunit maaari itong magbigay ng mga pananaw sa mga taktika na dapat nating ipagtanggol. Ayon sa pagsisiyasat ng mga mananaliksik, mayroong dalawang bersyon ng Silver Sparrow malware, na tinukoy bilang "bersyon 1" at "bersyon 2".

Malware bersyon 1- Pangalan ng file: updater.pkg (installer package para sa v1)

- MD5: 30c9bc7d40454e501c358f77449071aa

Malware bersyon 2

- File name: update .pkg (installer package para sa v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

Bukod sa pagbabago sa mga pag-download ng URL at mga komento sa script, ang dalawang bersyon ng malware ay may isang pangunahing pagkakaiba lamang. Ang unang bersyon ay kasangkot sa isang Mach-O binary na naipon para sa arkitektura ng Intel x86_64 lamang habang ang pangalawang bersyon ay nagsama ng isang Mach-O binary na naipon para sa parehong mga arkitektura ng Intel x86_64 at M1 ARM64. Ito ay mahalaga sapagkat ang arkitektura ng M1 ARM64 ay bago at may kaunting mga banta na natuklasan para sa bagong platform.

Batay sa mga ulat, maraming mga banta ng macOS ang ipinamamahagi sa pamamagitan ng nakakahamak na mga ad bilang mga solong, self-nilalaman na installer sa PKG o DMG form, na nagpapanggap bilang isang lehitimong aplikasyon — tulad ng Adobe Flash Player — o bilang mga update. Sa kasong ito, gayunpaman, ipinamahagi ng mga umaatake ang malware sa dalawang magkakaibang mga package: ang updater.pkg at update.pkg. Ang parehong mga bersyon ay gumagamit ng parehong mga diskarte upang maisagawa, magkakaiba lamang sa pagtitipon ng bystander binary.

Isang natatanging bagay tungkol sa Silver Sparrow ay ang pakete ng installer nito na makinabang ang macOS Installer JavaScript API upang magpatupad ng mga kahina-hinalang utos. Habang ginagawa ito ng ilang lehitimong software, ito ang unang pagkakataon na ginagawa ito ng malware. Ito ay isang paglihis mula sa pag-uugali na karaniwang sinusunod namin sa mga nakakahamak na installer ng macOS, na karaniwang gumagamit ng mga preinstall o postinstall script upang magpatupad ng mga utos. Sa mga kaso ng paunang pag-install at pag-post, ang pag-install ay bumubuo ng isang partikular na pattern ng telemetry na kamukha ng sumusunod: o ibang interpreter

Ang pattern ng telemetry na ito ay hindi isang partikular na tagapagpahiwatig ng malisya sa sarili dahil sa kahit lehitimong software ay gumagamit ng mga script, ngunit maaasahan nitong makikilala ang mga installer na gumagamit ng mga preinstall at postinstall na script sa pangkalahatan. Ang Silver Sparrow ay naiiba sa inaasahan naming makita mula sa mga nakakahamak na installer ng macOS sa pamamagitan ng pagsasama ng mga utos ng JavaScript sa loob ng file ng kahulugan ng Distribution na XML file. Gumagawa ito ng ibang pattern ng telemetry:

- Proseso ng magulang: Installer

- Proseso: bash

Tulad ng mga preinstall at postinstall script, ang pattern ng telemetry na ito ay hindi sapat upang makilala ang nakakasamang pag-uugali nang mag-isa. Ang mga preinstall at postinstall script ay may kasamang mga argumento sa linya ng utos na nag-aalok ng mga pahiwatig sa kung ano talaga ang naisakatuparan. Ang mga nakakahamak na utos ng JavaScript, sa kabilang banda, ay tumatakbo gamit ang lehitimong proseso ng Pag-install ng macOS at nag-aalok ng napakaliit na kakayahang makita sa mga nilalaman ng pakete ng pag-install o kung paano ginagamit ng package na iyon ang mga utos ng JavaScript.

Alam namin na ang malware ay na-install sa pamamagitan ng mga pakete ng installer ng Apple (.pkg file) na pinangalanang update.pkg o updater.pkg. Gayunpaman, hindi namin alam kung paano naihatid ang mga file na ito sa gumagamit.

Ang mga .pkg file na ito ay nagsasama ng JavaScript code, sa isang paraan na tatakbo ang code sa simula pa lang, bago talaga magsimula ang pag-install . Tatanungin ang gumagamit kung nais nilang payagan ang isang programa na magpatakbo ng "upang matukoy kung ang software ay maaaring mai-install."

Ang installer ng Silver Sparrow na nagsasabi sa gumagamit:

"Ang pakete na ito ay magpapatakbo ng isang programa upang matukoy kung ang software ay maaaring mai-install." Isa pang pahiwatig ng nakakahamak na aktibidad ay ang proseso ng PlistBuddy na lumilikha ng isang LaunchAgent sa iyong Mac.

Mayroong maraming mga paraan upang lumikha ng mga listahan ng pag-aari (mga plist) sa macOS, at kung minsan ang mga hacker ay gumagamit ng iba't ibang pamamaraan upang makamit ang kanilang mga pangangailangan. Ang isang ganoong paraan ay sa pamamagitan ng PlistBuddy, isang built-in na tool na nagbibigay-daan sa iyo upang lumikha ng iba't ibang mga listahan ng pag-aari sa isang endpoint, kabilang ang LaunchAgents. Minsan ang mga hacker ay lumiliko sa PlistBuddy upang maitaguyod ang pagtitiyaga, at ang paggawa nito ay nagbibigay-daan sa mga tagapagtanggol na madaling siyasatin ang mga nilalaman ng isang LaunchAgent gamit ang EDR dahil ang lahat ng mga katangian ng file ay ipinakita sa linya ng utos bago isulat. kaso, ito ang mga utos na nagsusulat ng nilalaman ng plist:

- PlistBuddy -c "Add: Label string init_verx" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Idagdag: RunAtLoad bool true" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Add: StartInterval integer 3600" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Magdagdag: ProgramArguments array" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Add: ProgramArguments: 0 string '/ bin / sh'” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Add: ProgramArguments: 1 string -c” ~ /Library/Launchagents/init_verx.plist

Ang LaunchAgent Plist XML ay magiging katulad ng sumusunod: totoo

StartInterval

3600

ProgramArguments

'/ bin / sh'

-c

“~ / Library / Application \\ Suporta / verx_updater / verx sh ”[timestamp] [data mula sa plist na nai-download]

Ang Silver Sparrow ay nagsasama rin ng isang file check na nagsasanhi ng pagtanggal ng lahat ng mga mekanismo ng pagpapatuloy at script sa pamamagitan ng pag-check para sa pagkakaroon ng ~ / Library /._ insu sa disk. Kung ang file ay naroroon, aalisin ng Silver Sparrow ang lahat ng mga bahagi nito mula sa endpoint. Inulat ni Hashes mula sa Malwarebytes (d41d8cd98f00b204e9800998ecf8427e) na ipinahiwatig na ang ._insu file ay walang laman.

kung [-f ~ / Library /._ insu]

pagkatapos ay

rm ~ / Library / Launchagents / verx.plist

rm ~ / Library / Launchagents / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r ~ / Library / Application \\ Suporta / verx_updater

rm / tmp / agent.sh

launchctl alisin init_verx

Sa pagtatapos ng pag-install, ang Silver Sparrow ay nagpapatupad ng dalawang mga utos ng pagtuklas upang bumuo ng data para sa isang kulot na kahilingan sa HTTP POST na nagpapahiwatig na naganap ang pag-install. Kinukuha ng isa ang system UUID para sa pag-uulat, at nakita ng pangalawa ang URL na ginamit upang i-download ang orihinal na file ng package.

Sa pagpapatupad ng isang query na sqlite3, hahanap ng malware ang orihinal na URL na na-download ng PKG, na nagbibigay sa mga cybercriminal ideya ng matagumpay na mga channel ng pamamahagi. Karaniwan naming nakikita ang ganitong uri ng aktibidad na may nakakahamak na adware sa macOS: sqlite3 sqlite3 ~ / Library / Prefers / com.apple.LaunchServices.QuarantineEventsV * 'piliin ang LSQuarantineDataURLString mula sa LSQuarantineEvent kung saan ang LSQuarantineDataURLString kagaya ng "[LimeQuarantineDataURLString kagaya ng" [LimeQu' > Paano Tanggalin ang Silver Sparrow Malware mula sa Mac

Mabilis na gumawa ng mga hakbang ang Apple upang i-override ang mga sertipiko ng developer na pinagana ang Silver Sparrow malware na mai-install. Samakatuwid ang mga karagdagang pag-install ay dapat hindi na posible.

Ang pagkakaroon ng mga file na ito ay nagpapahiwatig din na ang iyong aparato ay nakompromiso sa alinman sa bersyon 1 o bersyon 2 ng Silver Sparrow malware :

- ~ / Library /._ insu (walang laman na file na ginamit upang senyasan ang malware upang tanggalin ang sarili nito)

- /tmp/agent.sh (shell script na isinagawa para sa pag-install ng callback)

- /tmp/version.json (na-download ang file mula sa S3 upang matukoy ang daloy ng pagpapatupad)

- /tmp/version.plist (bersyon.json na ginawang isang listahan ng pag-aari)

Para sa Malware na Bersyon 1:

- Pangalan ng file: updater.pkg (installer package para sa v1) o updater (bystander Mach-O Intel binary sa v1 package)

- MD5: 30c9bc7d40454e501c358f77449071aa o c668003c9c5b1689ba47a431512b03cc

- ~ / Library / Application Support / agent_updater / agent.sh (v1 script na nagpapatupad bawat oras)

- / tmp / ahente (file na naglalaman ng pangwakas na v1 na kargamento kung ibinahagi)

- ~ / Library / Launchagents / agent.plist (mekanismo ng pagpapatuloy ng v1)

- ~ / Library / Launchagents / init_agent.plist (v1 mekanismo ng pagtitiyaga)

- Developer ID Saotia Seay (5834W6MYX3) - v1 bystander binary signature na binawi ng Apple

Para sa Bersyon ng Malware 2:

- Pangalan ng file: update.pkg (installer package para v2) o tasker.app/Contents/MacOS/tasker (bystander Mach-O Intel & amp; M1 binary sa v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 o b370191228fef826 li>

- s3.amazonaws [.] com (S3 bucket na may hawak na bersyon.json para v2)

- ~ / Library / Application Support / verx_updater / verx.sh (v2 script na nagpapatupad bawat oras)

- / tmp / verx (file na naglalaman ng pangwakas na v2 payload kung ibinahagi)

- ~ / Library / Launchagents / verx.plist (mekanismo ng v2 persistence)

- ~ / Library / Launchagents / init_verx.plist (mekanismo ng v2 persistence)

- Developer ID Julie Willey (MSZ3ZH74RK) - v2 bystander binary signature na binawi ni Apple

Upang tanggalin ang Silver Sparrow malware, ito ang mga hakbang na magagawa mo:

1. I-scan ang paggamit ng isang anti-malware software.Ang pinakamahusay na depensa laban sa malware sa iyong computer ay palaging isang maaasahang anti-malware software tulad ng Outbyte AVarmor. Ang dahilan ay simple, isang anti-malware software ang nag-i-scan sa iyong buong computer, hinahanap at tinatanggal ang anumang kahina-hinalang mga programa gaano man kahusay itago ang mga ito. Ang pagtanggal ng malware nang manu-mano ay maaaring gumana, ngunit palaging may pagkakataon na maaaring may napalampas ka. Ang isang mahusay na programa na laban sa malware ay hindi.

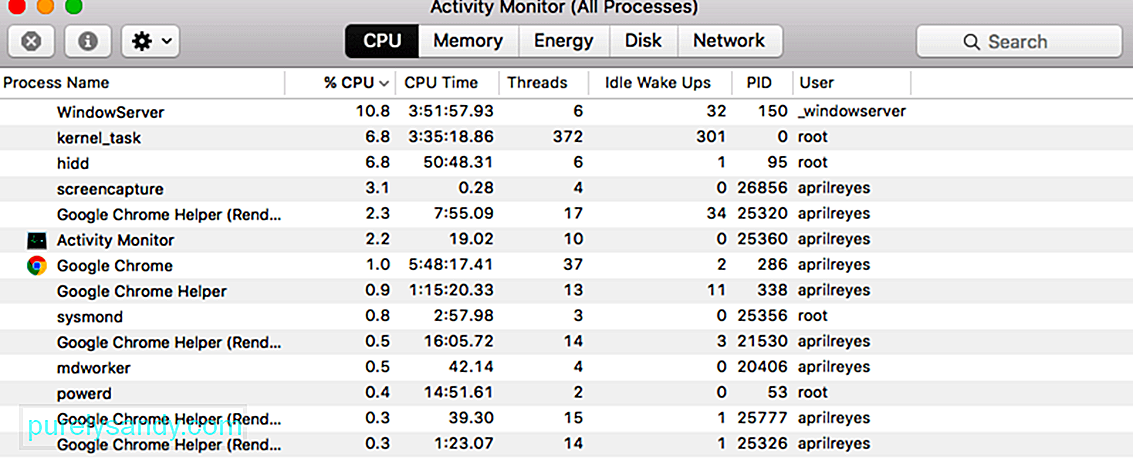

2. Tanggalin ang mga programang Silver Sparrow, file at folder.  Upang matanggal ang Silver Sparrow malware sa iyong Mac, mag-navigate muna sa Monitor ng Aktibidad at patayin ang anumang kahina-hinalang proseso. Kung hindi man, makakakuha ka ng mga mensahe ng error kapag sinusubukan mong tanggalin ito. Upang makapunta sa Monitor ng Aktibidad, gawin ang mga sumusunod na hakbang:

Upang matanggal ang Silver Sparrow malware sa iyong Mac, mag-navigate muna sa Monitor ng Aktibidad at patayin ang anumang kahina-hinalang proseso. Kung hindi man, makakakuha ka ng mga mensahe ng error kapag sinusubukan mong tanggalin ito. Upang makapunta sa Monitor ng Aktibidad, gawin ang mga sumusunod na hakbang:

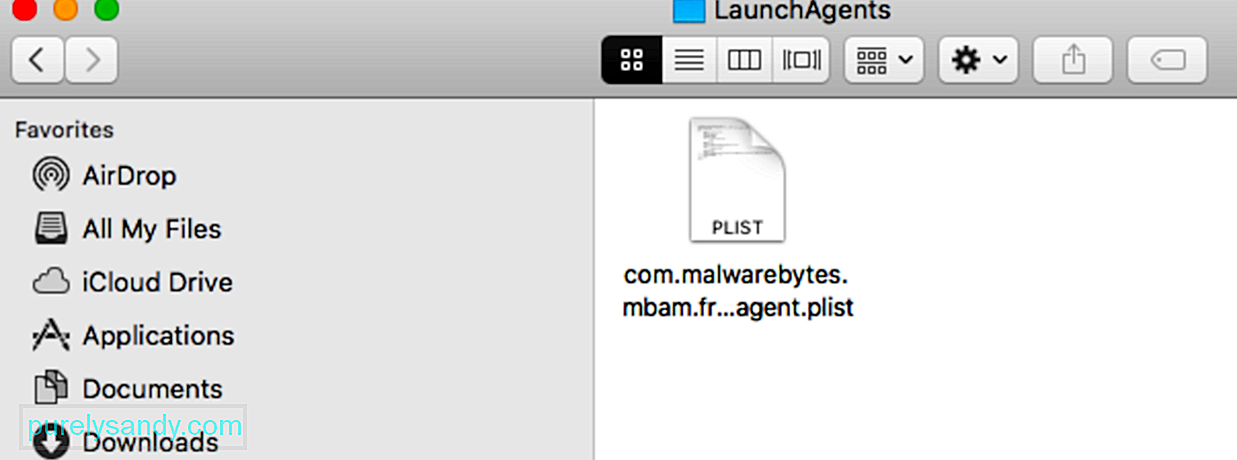

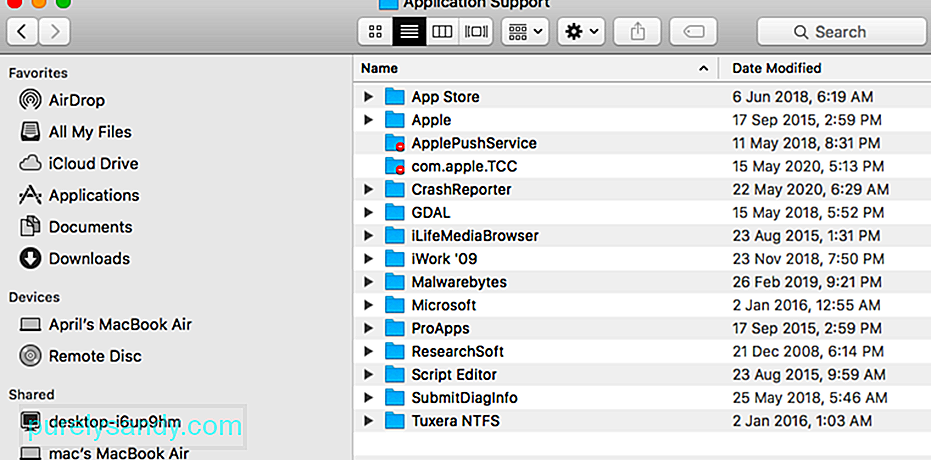

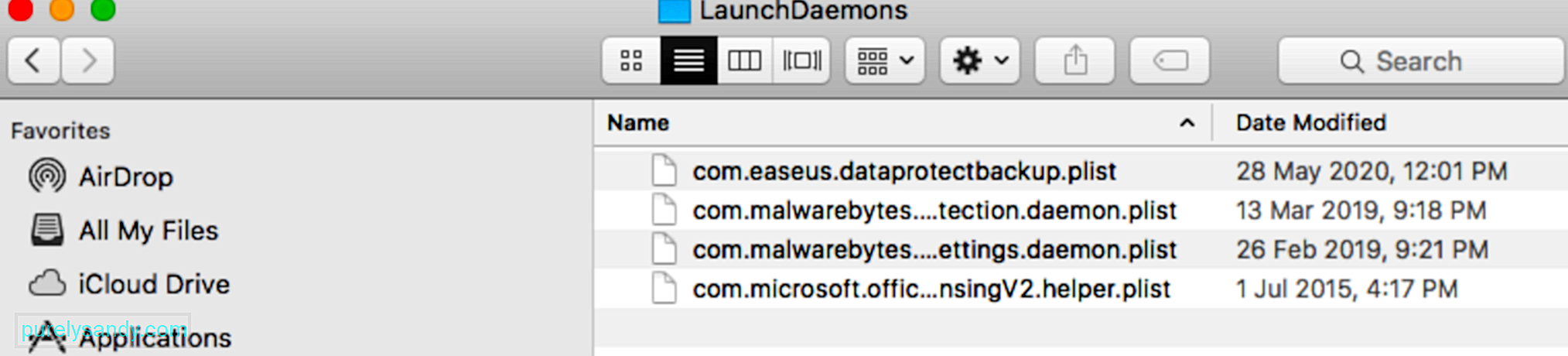

Matapos mong matanggal ang anumang mga kahina-hinalang programa, kakailanganin mo ring tanggalin ang nauugnay sa malware mga file at folder. Ang mga sumusunod ay ang mga hakbang na gagawin:

Pagkatapos ng manu-manong pagtanggal ng malware mula sa mga hard drive ng iyong computer, kakailanganin mo ring i-uninstall ang anumang mga extension ng browser na Nangungunang Mga resulta. Pumunta sa Mga Setting & gt; Mga extension sa browser na iyong ginagamit at aalisin ang anumang mga extension na hindi mo pamilyar. Bilang kahalili, maaari mong i-reset ang iyong browser sa default dahil aalisin din nito ang anumang mga extension.

BuodAng Silver Sparrow malware ay nananatiling mahiwaga dahil hindi ito nag-download ng mga karagdagang kargamento kahit na sa mahabang panahon. Nangangahulugan ito na wala kaming ideya kung ano ang idinisenyo na malware upang gawin, na iniiwan ang mga gumagamit ng Mac at mga eksperto sa seguridad na tuliro tungkol sa kung ano ang ibig sabihin nito na gawin. Sa kabila ng kakulangan ng mga nakakahamak na aktibidad, ang pagkakaroon ng malware mismo ay nagbabanta sa mga nahawaang aparato. Samakatuwid, dapat itong alisin kaagad at ang lahat ng mga bakas nito ay dapat na tinanggal.

Youtube Video.: Lahat ng Kailangan Mong Malaman Kapag Nahawa ang Mac ng Bagong Silver Sparrow Malware

04, 2024